Liderem na liście cyberzagrożeń wciąż pozostaje phishing, oparty na coraz bardziej wyrafinowanej socjotechnice. W 2023 roku polscy internauci często klikali w linki zachęcające do szybkich i zyskownych inwestycji, ale też kierujące do fałszywych stron sklepów, kurierów czy promocji – wynika z nowego raportu CERT Orange Polska.

Nadal bardzo popularne jest również tzw. oszustwo na kupującego, powiązane z portalami aukcyjnymi i zakupowymi, a ponad 40-proc. wzrost zanotowało oprogramowanie szpiegowskie: przede wszystkim Agent Tesla, który był jednym z dominujących zagrożeń w skrzynkach polskich internautów. – Przewidujemy, że takie ataki będą się nasilały – mówi Robert Grabowski, szef zespołu CERT Orange Polska.

CERT Orange Polska opublikował właśnie kolejny raport za 2023 rok, który podsumowuje przy okazji ostatnich 10 lat działań zespołu zajmującego się zwalczaniem cyberzagrożeń. Wynika z niego, że krajobraz tych zagrożeń mocno się zmienił. W 2014 roku numer jeden w klasyfikacji zagrożeń z ok. 40-proc. udziałem stanowił spam, czyli niechciane wiadomości zapychające elektroniczną skrzynkę, a phishing stanowił raptem 1 proc. incydentów zarejestrowanych przez CERT Orange Polska.

– Dzisiaj liderem jest wielowektorowy, zaawansowany phishing na użytkowników i firmy, który w ubiegłym roku odpowiadał za ponad 44 proc. zgłoszeń – mówi agencji Newseria Biznes Robert Grabowski. – Jako operator świadomy tych zagrożeń, które monitorujemy, staramy się je wszystkie blokować, zanim użytkownicy do nich dotrą. Robimy to na poziomie sieciowym, korzystając z CyberTarczy.

W ostatnich latach coraz większą rolę w atakach odgrywa socjotechnika. Cyberprzestępcy dążą do zmanipulowania użytkownika w taki sposób, żeby sam pobrał i uruchomił niebezpieczny plik. Temu służy właśnie phishing czy tzw. malvertisment, czyli reklamy, w których umieszczane są linki prowadzące do złośliwych stron. Z najnowszego raportu CERT Orange Polska wynika, że w ubiegłym roku systemy bezpieczeństwa operatora zablokowały ponad 360 tys. fałszywych stron internetowych, co oznacza aż trzykrotny wzrost r/r. W linki prowadzące do takich stron, stworzonych przez oszustów, kliknęło ok. 5,5 mln Polaków. Dzięki blokadzie CyberTarczy uniknęli oni utraty danych czy oszczędności.

– Phishing jest zdecydowanym królem cyberzagrożeń w ciągu ostatnich kilku lat i stale ewoluuje – mówi szef CERT Orange Polska. – Jeśli chodzi np. o fałszywe inwestycje, które w ubiegłym roku dotknęły największą liczbę użytkowników [średniomiesięcznie 52 proc. kliknięć – red.], tu mamy do czynienia z natłokiem złośliwych reklam – kiedyś z pojedynczymi zdjęciami, później nieźle zmontowanymi filmami, a dzisiaj to praktycznie sam deepfake i to coraz lepszej jakości. To na pewno będzie się rozwijać.

Do topowych zagrożeń, którymi wabieni są użytkownicy sieci, poza fałszywymi inwestycjami, należą także fałszywe linki do płatności i wciąż popularne tzw. oszustwo na kupującego (18 proc.), zwykle powiązane z portalami aukcyjnymi i zakupowymi, gdzie kupującym wysyłane są linki (zazwyczaj poprzez WhatsApp) do rzekomej strony z odbiorem pieniędzy za sprzedawany przedmiot. Ten sposób kradzieży to też zdecydowany lider, jeśli chodzi o liczbę tworzonych w tym celu fałszywych, zablokowanych stron. Eksperci z CERT Orange Polska wskazują, że użytkownicy często klikają także w fałszywe panele logowania do Facebooka, fałszywe sklepy czy linki w SMS/RCS związane z kuponami do znanych sklepów, poprawą adresu przesyłki czy zgubionym smartfonem.

– Przestępcy chcą nas w ten sposób skłonić do wykonania płatności na ich rzecz bądź dokonać kradzieży naszych danych osobowych, danych naszej karty czy danych logowania do bankowości elektronicznej – wymienia Robert Grabowski.

Ataki DDoS stanowiły w ubiegłym roku 17,9 proc. incydentów.

– Mamy stały poziom liczby ataków DDoS. Właściwie na przestrzeni dekady się to nie zmieniło. Natomiast jeżeli chodzi o zaawansowanie tych ataków, obserwujemy prawie sześciokrotną zmianę w ich wolumenie – podkreśla ekspert.

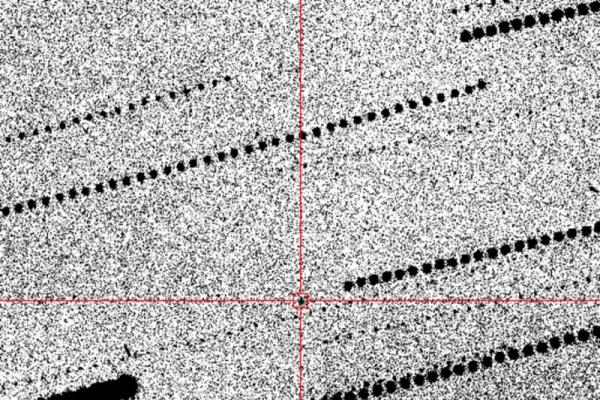

Liczba ataków o wolumenie powyżej 10 Gbps wzrosła dwukrotnie (z 3,8 do 7,7 proc.), podobnie jak liczba ataków o najmniejszym wolumenie – poniżej 0,2 Gbps (z 24,3 do 40,8 proc.). Natomiast rekordowy atak z 2014 roku, który wynosił 93 Gbps, dzisiaj nie wzbudza większych emocji (ataki powyżej 100 Gbps to obecnie codzienność). Ubiegłoroczny rekord to 543 Gbps, czyli atak blisko sześciokrotnie mocniejszy niż ten sprzed dekady.

– Pojawiły się też dużo bardziej zaawansowane ataki, dużo trudniejsze do obrony. Mam tu na myśli na przykład carpet bombing, czyli atakowanie wielu całych adresacji, a nie pojedynczych adresów, czy zaawansowane ataki jak Web DDoS Tsunami – mówi Robert Grabowski.

W kategorii złośliwego oprogramowania największy, aż 40-proc. przyrost dotyczył oprogramowania szpiegowskiego (spyware), które wykrada wrażliwe dane z urządzeń ofiar.

Eksperci CERT Orange Polska wskazują, że pod tym względem ubiegły rok należał do malware’a Agent Tesla. Był jednym z najpopularniejszych i dominujących zagrożeń w skrzynkach polskich internautów. To złośliwe narzędzie, określane jako RAT (Remote Access Trojan), które umożliwia cyberprzestępcy zdalny dostęp do zainfekowanego komputera. Po raz pierwszy zostało wykryte w 2014 roku i początkowo miało bardzo ubogie funkcje. Po wielu latach rozbudowy kodu i pomysłów twórców ostatecznie stało się jednym z bardzo popularnych złośliwych oprogramowań na rynku cyberprzestępców. Obecna wersja Tesli jest w stanie w pełni szpiegować system ofiary, przechwytywać poufne dane uwierzytelniające, a także działania użytkownika poprzez nagrywanie jego ekranu. Dodatkowo dysponuje funkcją keyloggera, rejestrującą klawisze naciskane przez użytkownika, umożliwia też kradzież danych uwierzytelniających z przeglądarek i klientów poczty.

– Przewidujemy, że na pewno utrzyma się duża aktywność oprogramowania typu spyware, stealerów jak Agent Tesla, RedLine – to było dominujące złośliwe oprogramowanie w ubiegłym roku, ponad 40-proc. wzrost r/r, i szacujemy, że te ataki cały czas będą się powtarzały i nasilały. Za tym idą wycieki danych, bo złośliwe oprogramowanie wykrada nasze poświadczenia, ciasteczka sesyjne. Później jest to upubliczniane bądź wykorzystywane do uzyskania dostępów – wyjaśnia szef CERT Orange Polska.

Eksperci w trendach na 2024 rok wymieniają także wykorzystanie sztucznej inteligencji do typowania potencjalnych ofiar ataków. Mechanizmy oparte na AI będą tworzyć skuteczne kampanie dezinformacyjne, bo będą coraz lepiej „szkolone” do tworzenia deepfake’ów i ataków socjotechnicznych. Dezinformacja oparta na AI będzie w tym roku o tyle groźna, że może być wykorzystywana w trakcie kampanii wyborczych.

– Cały czas sztuczna inteligencja jest w topie i tutaj mamy co najmniej kilka płaszczyzn: ataki prompt injections, prompt poisoning, zatrute modele, testy bezpieczeństwa w tym zakresie. Ważne jest kształcenie kadry specjalistów od cyberbezpieczeństwa, która rozumie, jak działają LLM-y, czyli duże modele językowe, jak działają rozwiązania oparte na sztucznej inteligencji. Tak jak wcześniej musieliśmy poznać i zrozumieć rozwiązania chmurowe, tak dzisiaj musimy mieć wiedzę o rozwiązaniach opartych na AI – mówi Robert Grabowski.

Przeczytaj także

Tak okradają nas "zdalnie". 10 prawdziwych scenariuszy, które każdemu powinny zapalić czerwoną lampkę

Cyberbezpieczeństwo stanowi coraz większe wyzwanie nie tylko dla indywidualnych użytkowników sieci, ale też firm i instytucji. Dlatego, jak wskazują eksperci, kluczowe znaczenie ma regularne badanie firmowych zabezpieczeń i podatności.

– Ubiegły rok dominował w krytyczne podatności urządzeń bezpieczeństwa, rozwiązań dostępowych i to na pewno się nie zmieni. Przenieśliśmy bardzo dużą część naszej pracy do świata cyfrowego, umożliwiliśmy pracę hybrydową czy całkowicie zdalną, to jest dziś podstawowe medium dostępu do firmy, a dla cyberprzestępców odkrywanie takich podatności jest doskonałym kąskiem. I oni będą to robić, te rozwiązania będą atakowane – ostrzega ekspert.